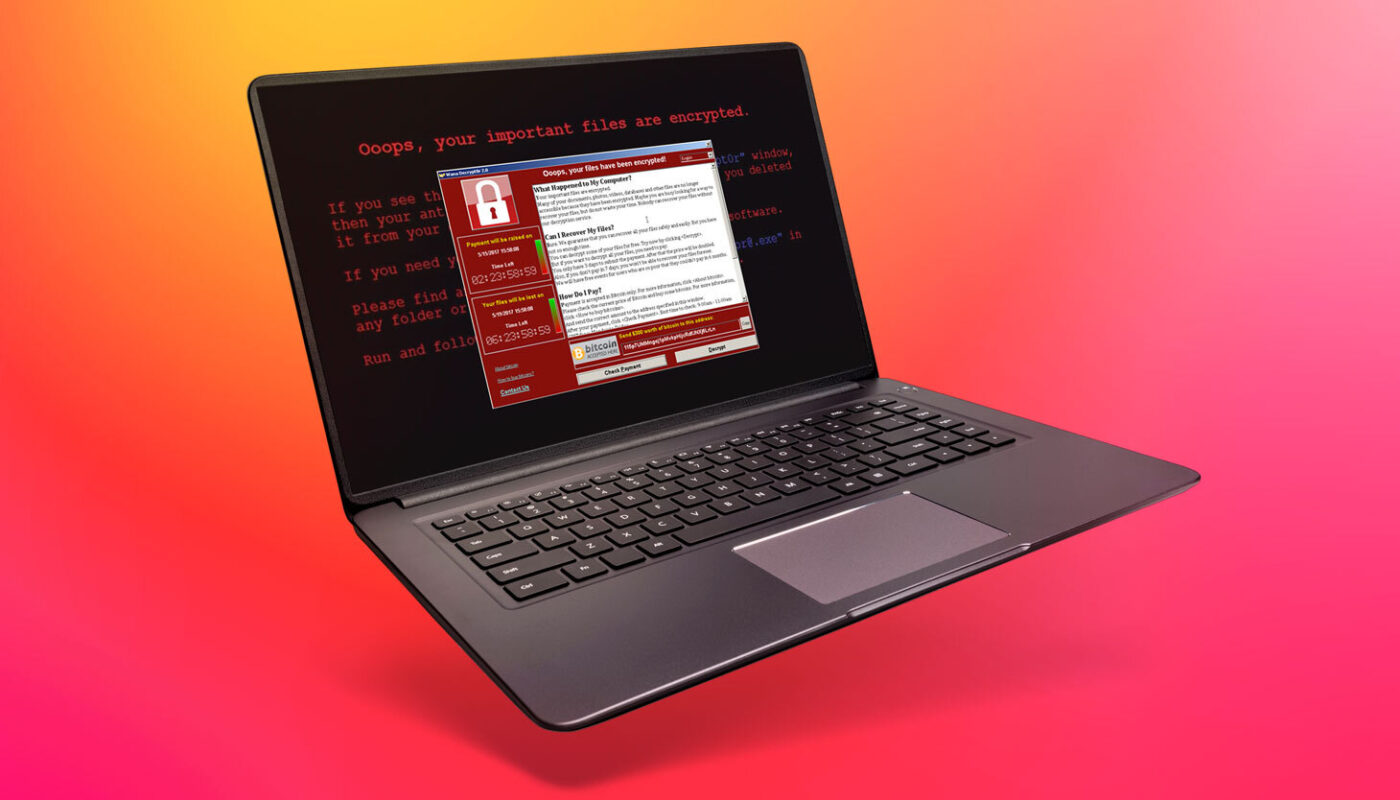

2017年5月加密蠕蟲WannaCry突然爆發,很多受害者在工作途中被一個紅色背景的畫面所打斷,更甚者是所有文件都被加密,.doc或.mp3等檔案全部變成.wnry,即使關閉該訊息,桌面壁紙也被換成勒索訊息,短短一日全球受感染系統超過20萬台,以下將回顧這撼動全球的網絡威脅。

事件引起的始末

WannaCry能夠快速傳播是因為Windows內Server Message Block (SMB)協議的安全漏洞所致,該協議讓本地網絡內進行檔案交換,安全漏洞容許在未經補丁的電腦上執行任意代碼,雖然SMBv2在2006年已預設在Windows中使用,但仍支援SMBv1導致惡意程式有機可乘。

當問題被發現後,在2017年3月(大爆發前的2個月)推出了補丁,令SMBv1的安全漏洞只能影響支補丁的操作系統,由Vista至最新的Windows 10都受到影響,而已過時的Windows XP和Windows 8也存在風險,即使已終止提供支援的Windows XP,Microsoft也為其推出補丁,而SMBv1被瞄準的安全漏洞被稱為EternalBlue。

不過首先,大家要先記住DoublePulsar,這是用來在受攻擊系統內創建後門的惡意編碼,無論是EternalBlue還是DoublePulsar都由匿名組織ShadowBrokers於2017年3月和4月公開,據說與其他惡意工具一同從美國國家安全局手上盜取得來,WannaCry先利用EternalBlue執行惡意代碼,然後透過特製的DoublePulsar啟動惡意內容進行加密檔案和顯示勒索訊息。

此外,檔案加密會與攻擊者的C&C伺服器進行通訊,經由匿名的Tor網絡,並通過向隨機IP發送惡意請求來自我傳播,這令蠕蟲能已極高速度散播,每1小時就有數以萬計的系統遭受感染。

拯救世界的Kill Switch

就在5月12日WannaCry爆發的當日,當時不為人熟識的網絡保安博客MNalwareTech對WnnaCry的編碼進行了深入的研究,他發現編碼內的網址「<very_long_nonsensical_set_of_characters>.com」當時並沒有註冊,所以MalwareTech自己便把它註冊,開始時假設被感染的電腦會利用該地址進一步與C&C伺服器進行聯絡,結果是他意外地制止了WannaCry繼續擴散。

雖然在註冊後WannaCry依然繼續感染電腦,但它不會進行加密,惡意程式的設計時存取該網域名稱,如果不存在,便對檔案進行加密,但由於網域存在,所有惡意行為停止作惡,至於為何製作者有如此設計,根據MalwareTech的描述,這是嘗試斯騙自動化沙盒的失敗嘗試。

拯救了世界互聯網的黑客

MalwareTech有原因地隱藏他的真正身份,他真名為Marcus Hutchins,當WannaCry爆發時他只有23歲,仍然就讀高校,但就誤入歧途在輕微網絡犯罪的討論區中活動,由篇寫盜取瀏覽器密碼的程式開始,更寫程式透過Torrent檔案進行感染,更利用它建立了8000台殭屍網絡。

在2000年早期,他被「大鱷」所看上,邀請他篇寫Kronos惡意程式的其中一部份,作為回報,程式每在地下市場售出,他也能獲得佣金,其他網絡犯罪份子則購買惡意程式發動他們自己的攻擊。根據Hutchins透露,他至少2次向英國的伙伴偶爾講出他的真名和地址,結果這些資料稍後落入美國司法部門手上。

這名拯救了互聯網的人不再匿名,兩日後記者登門造訪,因為記者的女兒與Marcus就讀同一家學校,知道化名MalwareTech,初時他拒絕訪問,但後來接受了Associated Press的採訪,在2017年8月他應邀到拉斯維加斯出席DEF CON駭客論壇。

這亦是他被捕的地方,在被軟禁了數個月,並部份承認有關Kronos的指控後,Hutchins獲輕判緩刑,在Wired雜誌的詐問中,他形容過往犯下的罪份是令人遺憾的錯誤,他這樣做並非為錢,而是為了炫耀自己的技能並獲得地下社群的認可,在WannaCry爆發之時,他已經2年沒有與網絡犯罪份子聯絡,而他的MalwareTech博客受到專家的閱讀和讚賞。

不會是最後一次

蠕蟲存在已久,早在2000年初期已有「ILOVEYOU」蠕蟲,直至廣為人知的WannaCry,都是透過Windows的安全漏洞進行傳播,即使早已有補丁推出,但並非所有電腦在爆發時都已經堵塞漏洞,結果是全球出現數以十萬計的受害者,損失金錢以百萬元計,還有用戶資料的損失等等,而以上並非一次性的問題,歷史告訴我們它將會重演,只是時間的問題而已。

資料來源:Kaspersky Blog