過去我們曾經就一些不平凡的網絡攻擊進行介紹,他們的共通點是過程異常複雜,而且發生在一般人身上的機會微乎其微,不過有研究人員對熱成像進行了攻擊的可行性,聽起來也是科幻十足,但結果卻令人意想不到。

熱成像和ATM

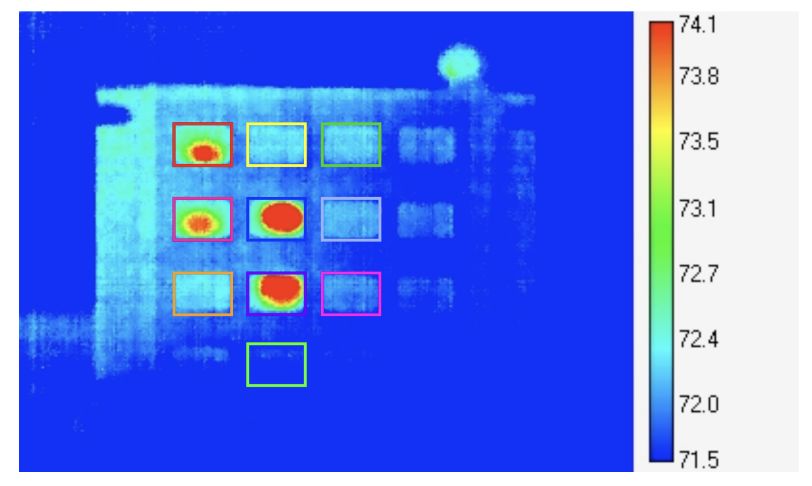

不同時代和地方的研究人員對熱成像攻擊的研究已經持續了超過15年,而最新的研究則聚焦在普遍的真實生活劇本之上,針對自動櫃員機(ATM)的鍵盤。當用戶正常地走到ATM,插入卡、輸入密碼、提款然後離去,就在離去的不久攻擊者利用熱像儀或熱能眼罩對ATM的鍵盤拍照,如果照片能夠在輸入密碼後30秒拍攝,有50%機會復原按鍵次序,熱能眼罩能透過光暗區域代表高溫與低溫,這種工具原意是檢查大廈的牆壁和窗戶,雖然以上只在於研究範疇,仍未發生在現實生活的攻擊。

早期的熱像儀售價約數萬美元,但現時已經降價至數百美元便有交易,而且能根據等級來辨別溫度的分別,藉此得知按鍵的先後次序。不過對ATM使用熱像儀也並非容易的事,由於照片需要盡快拍攝,接近剛完成輸入密碼便拍攝的程度,最遲也需要在輸入後90秒內完成,但成功率沒有保證,又例如受害者戴著手套的話,按鍵便不會受體溫影響,又或者是密碼內有相同的數字,也會令辨別的流程變得複雜。研究人員進行了54次實驗,每次都有不同的變數,結果只有約一半個案能找出曾按過的鍵,但次序不正確,而復原正確的密碼只有10%,因為即使知道組成密碼的4個數字,但先後次序組合總共24個,在只容許3次錯誤嘗試的環境下,很有可能因為多次錯誤而令銀行卡被封鎖。

熱成像和智能電話

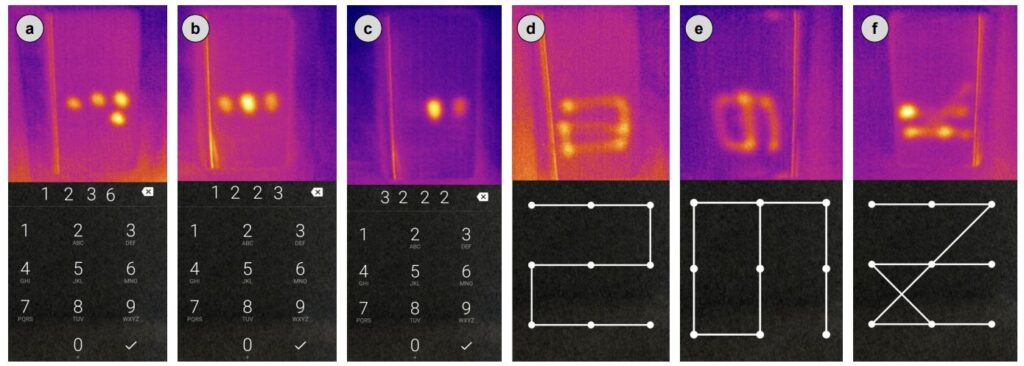

智能電話也容易受到「熱能」的攻擊,在2017年的一個研究中清楚展示,一如在ATM上一樣,成功率取決於在輸入密碼或圖形後多快拍下熱成像圖,但要拍攝就比ATM稍為複雜,因為很有可能機主一直機不離手,所以更難在「合適時間」神不知鬼不覺得拍照。

不過由於數據分析技術進步,2017年的成功率遠高於2011年ATM的實驗,達到89%,其中電話解鎖30秒後拍的照片破解率高達78%,如果60秒後拍攝成功率則下降至22%。另外,以圖形上鎖比較難透過熱成像方式破解,不過在2010年已有研究指出,可透過螢幕污跡去「猜」開鎖的圖形。

熱成像和鍵盤

ATM和智能電話的共同特徵是沒有很多按鍵,而且輸入的都是短的組合,如果在真實的鍵盤上進行熱能間諜的話,一家大學研究在輸入後20、30和60拍攝熱成像照片,不過密碼的長度比以往就有明顯的增加,但研究人員也加入機器學習(machine-learning)的運算法,在20秒拍攝照片而密碼長度是12個位的話,成功率高達82%,即使是16個位的密碼,成功率也有67%,結果可謂驚人。

研究中有其他預期之外的發現,鍵盤的塑膠材料會影響結果的成效,鍵盤是否有背光燈也會影響結果,因為對按鍵釋放出額外的熱力,影響到熱成像照片追跡,另外,輸入速度越快,也令熱成像照片的追跡更加難以分辨。

真實攻擊的可能成?

這條問題沒有統一答案,視乎大家手機內的數據有多大價值,令人帶著熱成像相機去跟蹤你?不過對一般普羅大眾而言,這種攻擊過於複雜,所以不會成為受影響的目標,而對數碼鎖似乎最大威脅,例如大廈出入口的門鎖,由於密碼甚少改變,而鎖放置於公眾地方,令有心人有更充裕的時間去嘗試密碼組合,不過無論如何,熱成像攻擊受到很多外在環境因素影響結果,相信短期內成為嚴重威脅的可能性不高。

資料來源:Kaspersky Blog