在兩年前,卡巴斯基實驗室在莫斯科的研究人員因為一次意外,發現到只寄居在受感染的電腦記憶體內的惡意程式,事件間接引發卡巴斯基實驗室揭露Duqu 2.0的存在,它是一款前所未見的惡意程式,由Stuxnet衍生的高度精密電腦蠕蟲,據報是由美國和以色列所開發,用來破壞伊朗的核計劃。經過兩年時間,黑客開始利用類似的技術,對世界各地的銀行和大機構發動攻擊…

罪犯模仿國家級黑客斂財

現在無檔案式的惡意程式正成為主流,因為一班純粹為斂財的犯罪黑客,模仿國家級別「同行」的技術,卡巴斯基實驗室日前公佈了資料,全球超過140家銀行和大企業受到記憶體形的惡意程所感染,其藏身的蹤跡近乎隱形,因為感染難以被察覺,估計實際感染數字會更加驚人。另一個惡意程式難以被偵測的原因,是因為他們廣泛地利用了合法的系統管理軟件和保安工具,例如:PowerShell、Metasploit和Mimikatz,目的是讓惡意程式注入電腦的記憶體內。

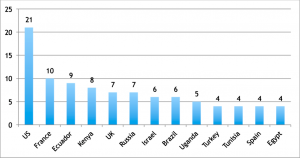

研究人員表示,銀行並沒有充足的準備去應對這種攻擊,犯罪黑客正透過控制自動提款機,把錢從銀行內部調離。140家朋感染的機構分別位於40個不同國家,美國、法國、英國、厄瓜多爾和肯亞是受感染最多的國家,暫時仍未知道幕後黑手是單一組織還是多個不同的組識,他們使用的無檔案惡意程式和指令伺服器並沒有聯繫任何資料庫,進一步使調查工作更加困難。

收集管理權限密碼

研究人員在去年年底首次發現該惡意程式,是由於一家銀行的保安人員在Microsoft域名控制器的實體記憶上發現到Meterpreter的複製檔案,在經過法證分析,研究人員發現檔案的代碼透過PowerShell指令下載和放入記憶體內,受感染的電腦更加利用Microsoft的NETSH網絡工具傳送資料到由黑客控制的伺服器。為了取得管理員權限去達到以上動作,黑客更利用到Mimikatz,並且PowerShell指令藏於Windows的注冊表,以減少留低證據在日誌或硬盤之內。

幸好在域名控制器上的證據保持完整,估計是因為在卡巴斯基實驗室的研究人員展開調查之前並沒有重新開機,研究人員也從廢棄的記憶內容各Windows注冊表內復原Meterpreter和Mimikatz代碼,所以後來斷定黑定使用工具收集系統管理員的密碼,然後從遙距離感染公司的裝置。

調查幕後黑手

研究人員暫時仍未找到惡意程式是從哪裡開始第一步攻擊,有可能是透過入侵SQL或WordPress的插件漏洞,卡巴斯基實驗室計劃在4月提供更多關於網絡感染並從ATM提款的資料,想知道更多技術詳情,可以瀏覽卡巴斯基實驗室提供的資料。

資料來源:Ars Technica