遙距工作不但牽涉員工的心理和生活,在公司的安全角度也會產生影響,隨時引發嚴重的安全事故。Kaspersky 在 4 月的問卷調查中有 73% 員工自轉到在家工作後,沒有接受過任何 IT 安全的培訓,讓員工可能面對遙距工作而引發的網絡安全事故。

此外,研究顯示遙距工作的員工傾向高估了自己對網絡安全的基本認識,在今年 4 月 Kaspersky 和 Area9 Lyceum 製作了一個為轉到在家工作人士而設的網上學習網站,包含了遙距操作的基本安全知識,根據不記名的學習結果,90% 參與者都會選錯答案,而在檢討時都會選擇「我認識」或「我認為我認識」。其實最危險的地方正是「無意識到欠缺知識」,用戶會因為習慣或以為正確,甚至不考慮某些行為的潛在風險,

Shadow IT

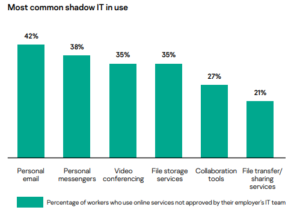

無論是視像會議、檔案儲存服務、檔案分享服務和個人通訊應用程式,都要倚靠互聯網分享資料和保持工作上的聯繫,部份僱員並不會嚴格遵守把他們的商用帳號用於工作用途。例如 42% 員工表示他們會使用個人電郵帳號工作,而且 49% 人有增加經常使用的趨勢,37% 人使用個人通訊應用程式用於工作,60% 人表示因為在家工作所以使用得更加多。使用未經 IT 部門批准的檔案分享服務的情況也十分多,53% 受訪者表示更頻繁地用在工作相關之上,使用這些服務的好處是可以與員工保持連繫,但代價可能是成為網絡罪犯的目標,最終導致公司資料損失或未經授權存取公司資源。

根據 Kaspersky 的統計,網絡罪犯積極嘗試偽裝惡意程式成為受歡迎的通訊工具或網上會議應用程式,總期偵測到 166 萬個獨立的惡意檔案分散到 Skype (46.24%)、Zoom (14.01%)、Telegram (3.77%)、Webex (3.08%)、Slack (3.01%) 和其他 (29.89%)。惡意程式一經安裝,那些檔案便會讀取惡意廣告程式,大量顯示受害者不想看到的廣告和收集他們的個人資料並送到第三方使用,更有些個案是下載其他惡意檔案植入目標的系統進行間諜活動。

RDP 攻擊

員工在家工作很自然要使用個人裝置遙距登入公司資源,最常見的工具就是 RDP,Microsoft 讓用戶存取 Windows workstation 或伺服器的協議,不幸地很多公司轉換到遙距工作而欠缺警惕,RDP 伺服器不正確的詞定讓網絡罪犯有機可乘,未經授權取得公司的機密資源。

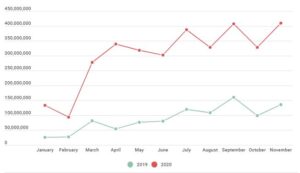

最常見的攻擊就是 brute-force 暴力破解,犯罪份子嘗試不同的 RDP 用戶名和密碼直至成功,然後便可以取得遙距控制目標電腦的權限。自 3 月開始 Bruteforce.Generic.RDP 攻擊數字急升,今年頭 11 個月到 33 億次,而 2019 年同共只有 9.69 億次。

自備裝置 (Bring Your Own Device, BYOD)

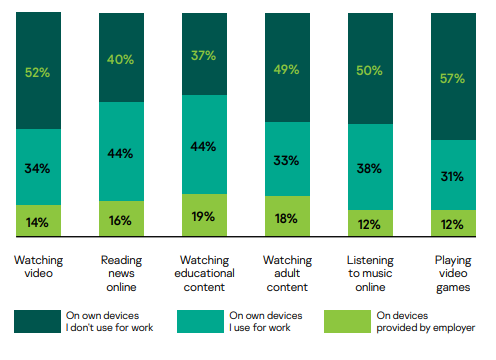

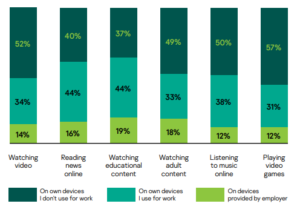

Kaspersky 一個問卷發現超過三份之二在家工作的員工,使用私人的電腦工作,過往只有大約一半人。過往自備裝置一直在網絡安全世界中備受爭議,因為會為公司帶來更多被攻擊的弱點。即使有 55% 員工有公司分配的裝置,但大部份也不會分開工作和私人事務,事實上有 51% 受訪者承認使用工作的裝置觀看色情內容,而這些內容經常成為網絡罪犯的目標。

BYOD 的部份問題在於公司採取之後,並沒有合適的網絡保安考量,相同的問卷發現三份之二僱員使用私人裝置但欠缺 BYOD 的規管用戶使用,只有 32% 有為私人裝置提供防毒軟件。另外,VPN 提供更加安全的連線,但只有 53% 員工使用它來連接公司網絡,如果員工使用不安全的公共網絡存取公司資源,隨時引起嚴重問題,尤其小型公司員工,員工儲存包含個人資料的檔案,如果落入壞人手上,不但會對公司做成影響,個員工自己的私隱也帶來風險。

在 2019 年 Kaspersky 發現超過 52% 企業表示分區辦事處曾發生員工不當 IT 使用的情況,如今在家工作加上自備裝置,如果員工沒有合適的培訓或工具,風險自然倍增。

詐騙和網絡釣魚

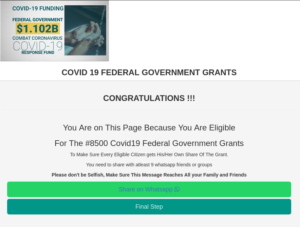

員工最常接觸到的就是網絡釣魚詐騙,27% 受訪者聲稱在家工作期間曾接收過關於肺炎的惡意電郵,而騙徒也試圖從疫情中狩獵擔憂的員工。根據 Kaspersky 的統計,在 2020 內與社會支助有關的詐騙按年增加了 5 倍,詐騙電郵以不同的金錢援助作為誘餌。

有一種個案是受害者收到自稱來自 HR 部門的電郵,附件含來自政府部門的肺炎資訊,而該附件卻是 IMG 檔 (及後也發現有 DOC 和 PDF),其實是附有惡意內容能夠穿過電郵過濾的載具。另一種常見的題材自然與金錢有關,由於疫情關係很多人失去工作,所以需要金錢,而攻擊者就裝作為收件者提供報酬,但需要他們到特定的網址或打開某些檔案。

當然,偽裝為世衛 (WHO) 的攻擊者自然不會少,而且看來成效顯暑,因為接近一半的電郵都有世衛 logo,當然也會訛稱派發疫苗或偽裝成「溫馨提示」,點擊提供的網址便會被帶到假世衛網站,其實又是詐騙或盜取用戶登入資料、密碼或電話號碼的網絡釣魚。

APT 組織

在 APT 的世界疫情也常被用作成為誘餌,當中包括 IronHusky 和 TransparentTribe:

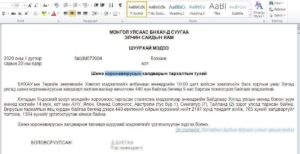

IronHusky / ViciousPanda

這個 APT 組織通常使用含有 VisualBasic 巨集或較舊的 MS Office 安全漏洞攻擊,而且以蒙古文字書寫內文。

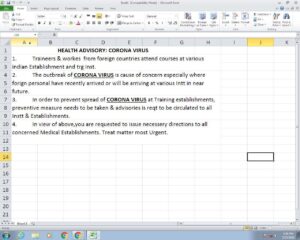

TransparentTribe / MythicLeopard / APT36

活躍於南亞國家的 APT 組織,印度和巴基斯坦都能找到他們的蹤影,雖然是 Excel 檔案,但和 IronHusky 一樣的攻擊手法。

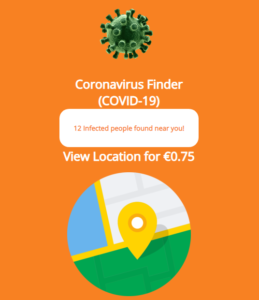

Ginp 和追蹤應用程式

單純求財的網絡罪犯對於疫情也參一腳,例如 Android 銀行木馬程式 Ginp 就借疫情之名,通過特別指令打開自稱肺炎病毒搜尋工具的網頁,模式附近受感染人數,要求用戶支付小額金錢以取得他們的正確位置。該網站要求提供付費銀行卡的資料,一輸入便會傳到網絡罪犯手上,雖然沒有即時收取小額金錢,但也沒有顯示感染者位置。

家中娛樂

其非所有威脅都直接與工作流程有關,始終員工留在家裡也會玩遊戲、買外賣和看電影,網絡罪犯自然不會放過這些機會。

遊戲威脅

根據 Kaspersky 的數據,在今年 4 月每日透過遊戲題材嘗試瀏覽惡意網站的數字比 1 月急增 54%,當中以《Micecraft》最常被利用,其次是《Counter Strike:Global Offensive》和《The Witcher 3》。而假 Steam 網站通知在 2 月至 4 月期間也增加了 40%,網絡罪犯的目標是遊說用戶瀏覽假網站或下載惡意程式,當中包括 keyloggers (記錄用戶鍵盤按鍵) 和加密勒索程式等。

網上影院

網上影院和串流服務也被用戶誘餌,模仿 Netflix、Okko 和 IVI 等知名服務商去誘騙用戶,把惡意檔案改為有名的節目名稱,例如:《Stranger Thing》、《The Witcher》、《Sex Education》和《Orange is the New Black》。事實證明在官方串流服務觀看影片,並在網上活動時打醒十二分精神最重要,在 2019 年 Kaspersky 曾發表報告指有網絡罪犯借知名電視節目散播惡意程式,而問題現時仍然存在。

送遞釣魚

另一種題材是送遞服務,食物和其他產品的網上消售增長甚快,騙徒則乘勢出擊,常見的目標是 Amazon 客戶,當中也涉及到網絡釣魚的技巧,假的送貨通知、假可疑帳號活動通知和假的禮品卡等等,其他公司的名字也有出現在濫發和釣魚電郵內,給受害者惡意程式或偽裝的假連結。

結論和建議

整體而言,Kaspersky 並沒有看到攻擊者採用新的方式,反而是更加融合到現時的大環境之內。在 B2B 方面,有模仿特殊機構 (例如:世衛) 的針對性攻擊,也有向加速增加的遙距工作公司的攻擊,乘他們 RDP 的經驗不足以 brute-force攻擊,而假的應用程式也是因應今年特殊環境,而快速廣泛使用的方法。

雖然公司和周邊保安仍然重要,但在遙距工作的風氣中看到員工的保安意識同樣重要,尤其 60% 公司容許員工使用他們自己的裝置,機構必需培訓員工瞭解最佳的網絡保安做法,讓他們明白如何安全地存取公司資源。而 IT 管理方面也要迎合環境轉變,為員工提供額外的支援,並及時更新及修復已知問題。

對很多公司而言,遙距工作並非暫時措施,有很多已宣存疫情後也會採取在家工作的選項或混合模式,所以現在就應該考慮保護員工和公司的保安策略。而公司也需要重新考慮公司網絡的組織方式,因為並非所有裝置都位於辦公室,或沒有與公司網絡連線,所以需要在保安方面因應環境作出考慮,以確保 endpoint 和公司資源都得到保護,而公司的 VPN 扮演著重要角色。

2020 年所有事都搬到網上,世界變得更數碼化,網絡罪犯也把握這種「機遇」,借肺炎採取所有攻擊手段,而且通常他們都會成功。其中一個原因是傳授網絡安全知識時,面對的是一班活躍使用互聯網的用戶,但對於被迫成為互聯網活躍使用者,他們自然更容易成為攻擊的缺口。

以下是一些幫助僱主和僱員在 IT 安全考慮和在家工作生產力的建議:

- 確保員工都需要安全地在家工作,如果有 IT 問題他們能夠與誰聯絡。

- 為員工安排定期的基本安全意識培訓,可以在網上進行,覆蓋現實的話題,例如帳號和密碼管理、電郵安全、endpoint 安全和網絡瀏覽等。Kaspersky 和 Area9 Lyceum 準備了免費課程讓在家工作的人士參與。

- 採取重點保護考量,包括密碼防護、加密工作裝置和確保資料有做備份。

- 確保裝置、軟件、應用程式和服務都有最新的安全補丁

- 在所有裝置上安裝可靠的防護軟件,例如 Kaspersky Endpoint Security for Business,包括流動裝置和開始防火牆。

- 確保取得最新的 threat intelligence 為加強你的防護方案,Kaspersky 就有提供免費的肺炎相關 data feed。

- 重複檢查流動裝置上的防護是否啟動,例如防盜功能遙距裝置位置、封鎖和刪除資料、螢幕鎖密碼和生物保安特徵 (Face ID 或 Touch ID),以及應用程式管理以確保員工使用合適的應用程式。

- 除了實體裝置,雲端和虛擬裝置也同樣需要保護,Kaspersky Hybrid Cloud Security 提供適當的保護,支援不同的雲端和虛擬架構組合。

資料來源:Securelist